Descubierta una vulnerabilidad de 14 años en las wallets de criptomonedas.

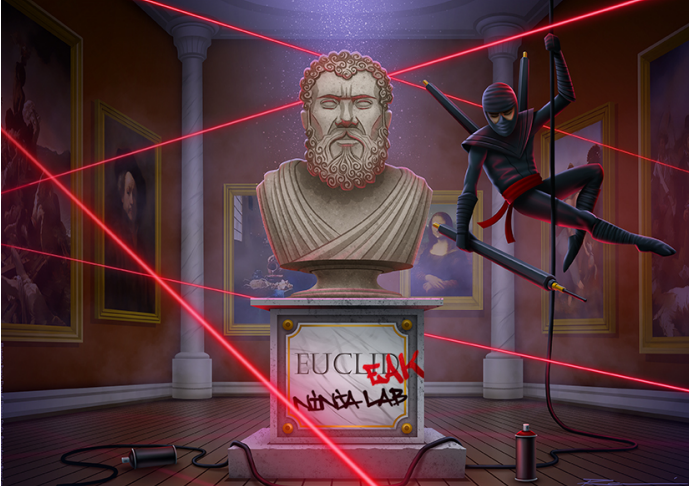

NinjaLab, un grupo de investigadores en seguridad, ha descubierto una vulnerabilidad que ha estado presente durante 14 años en los microcontroladores del hardware secure element utilizados en muchas wallets de criptomonedas.

Esta vulnerabilidad afecta a dispositivos como las nuevas Trezor (safe 4 y safe 5) y toda la serie YubiKey 5 con un firmware anterior a la versión 5.7. El ataque, denominado EUCLEACK, requiere acceso físico a la wallet de hardware.

De acuerdo con NinjaLab, esta vulnerabilidad se ha pasado desapercibida durante 14 años y aproximadamente 80 evaluaciones de certificaciones de Criterios Comunes de alto nivel.

Según el resumen de investigación de NinjaLab, la vulnerabilidad afecta a todos los dispositivos que utilizan la librería de Infineon Technologies, uno de los principales fabricantes de elementos seguros.

¿Cuál es la vulnerabilidad encontrada en las wallets?

El descubrimiento realizado por Thomas Roche, cofundador de NinjaLab, reveló una “vulnerabilidad de canal lateral”. A partir de esto, diseñó un ataque lateral (EUCLEACK) que demostró la posibilidad de vulnerar los microcontroladores secure element utilizados en algunas wallets de criptomonedas.

NinjaLab demostró la viabilidad de este ataque físico en una YubiKey 5Ci, un modelo de llave de seguridad que utiliza el protocolo FIDO, que suele incluir un elemento seguro.

Esta vulnerabilidad lateral también afecta a microcontroladores más recientes, como los utilizados en la serie Trezor Safe, pero no afecta a los modelos Nano o T.

Finalmente, mostramos que la vulnerabilidad se extiende a los microcontroladores de seguridad Infineon Optiga Trust M e Infineon Optiga TPM más recientes.

NinjaLab, expertos en seguridad.

NinjaLab destaca que aún no ha confirmado que el ataque EUCLEAK se aplique a ninguno de estos productos, pero teóricamente es posible. Además, advierten que un ataque físico de este tipo es complicado y requiere muchos recursos, por lo que los dispositivos con esta vulnerabilidad seguirían siendo seguros hasta ahora.

El ataque EUCLEAK requiere acceso físico al dispositivo, equipo costoso, software personalizado y habilidades técnicas. Por lo tanto, en lo que respecta al trabajo presentado aquí, sigue siendo más seguro usar su YubiKey u otros productos afectados como token de autenticación de hardware FIDO para iniciar sesión en aplicaciones en lugar de no usar uno.

NinjaLab, expertos en seguridad.

¿Las wallets Trezor están seguras?

En consonancia con el comunicado de Trezor, la compañía asegura que “las frases de recuperación de los usuarios de sus wallets no están en peligro” y que la vulnerabilidad detectada no afecta al proceso de creación y protección de copias de seguridad.

Trezor también ha proporcionado detalles técnicos sobre cómo la vulnerabilidad se relaciona con la arquitectura de Trezor y asegura que el riesgo para los usuarios de hardware wallets con elemento seguro es limitado.

Este descubrimiento sirve como recordatorio de que incluso los chips secure element pueden tener vulnerabilidades y errores de diseño peligrosos, por lo que es importante ser cautos y previsores al utilizar hardware wallets.